好久没打HTB了,之前不打是因为免费的用完了。今天才知道Starting Point里就是玩的,Machines分区有许多免费靶机用。工作空闲时打一下。

:::warning 我使用Windows系统,在用OpenVPN Connect时无法连接HTB,但是用openvpn内置的openvpn-gui就能成功连接 :::

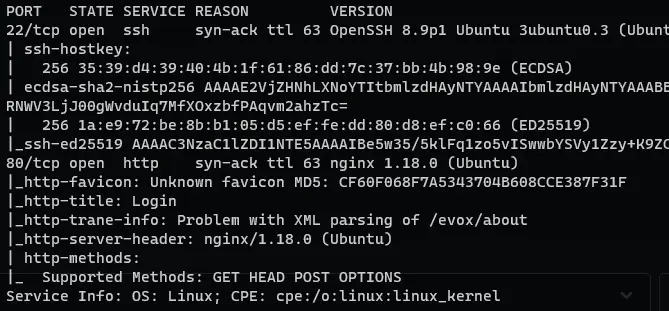

nmap -sV -sC -vv 10.10.11.227

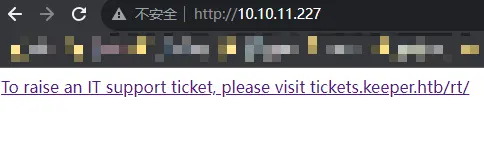

访问80服务,给了一个跳转链接

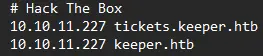

点击会访问失败,链接文本说缺少IT支持,那应该就是在hosts文件里把这个域名加进去,如图

刷新DNS,ipconfig /flushdns

然后再访问,不要开代理。即可访问成功

然后弱口令,root/password

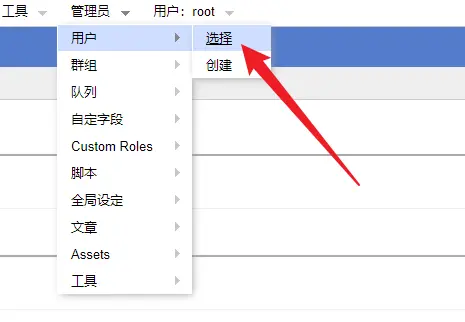

在菜单栏的“管理员”:用户:选择里有两个用户

我们是root,那上面这个用户就要仔细研究一下

点进去,发现是丹麦人。在注释里有这样一句话

New user. Initial password set to Welcome2023!

所以我们ssh使用这个用户密码登录靶机

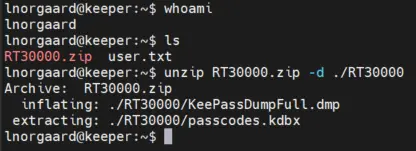

user.txt就是第一个flag

有个RT30000.zip文件,解压后里面有两个文件,分别是KeePassDumpFull.dmp、passcodes.kdbx

KeePass 是一款免费的开源密码管理器,可以帮助您安全地管理密码。您可以将所有密码存储在一个数据库中,该数据库由一把主钥匙锁定。因此,你只需记住一个主密钥,就能解锁整个数据库。数据库文件使用目前已知最好、最安全的加密算法(AES-256、ChaCha20 和 Twofish)进行加密。

这个系统有个漏洞CVE-2023-32784,KeePass文本框内容输入时,会在其进程内存中创建托管字符串,如果将其内存进行转储,则会导致主密码泄露问题。

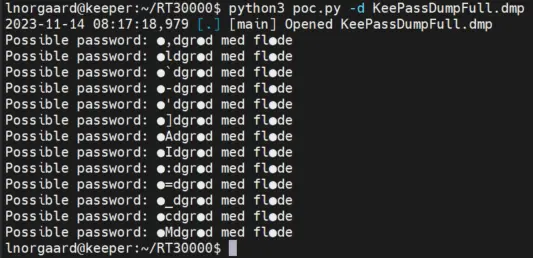

而这个dmp格式就是内存转储的保存格式,故KeePassDumpFull.dmp里存在密码泄漏的东西,我使用了这个脚本:https://github.com/CMEPW/keepass-dump-masterkey

因为这个靶机不太好下载github文件,而这个脚本是单文件,方便我直接粘贴到靶机里。

解开后是这样的

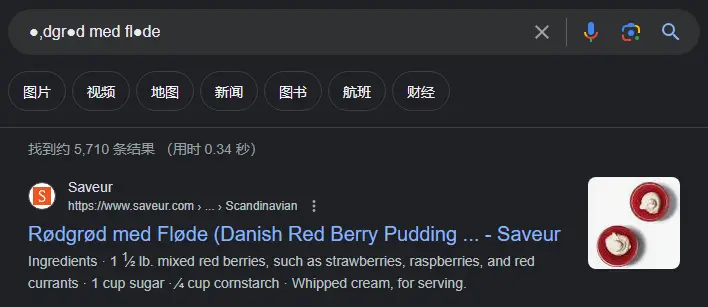

Google一下,发现是丹麦的甜点,结合用户是丹麦人,密码大概率就是这个甜点

从上面的解密文档里可以看出,并不是英语,而是丹麦语。但是系统无法显示丹麦语,所以部分字母变成了英文字母。单词首字母小写,单词之间的空格也是密码的一部分(我输错好几次,仔细观察才知道)

密码猜测为:rødgrød med fløde

passcodes.kdbx就是KeePass创建的加密库咯,下载一个KeePass然后打开这个文件,输入密码

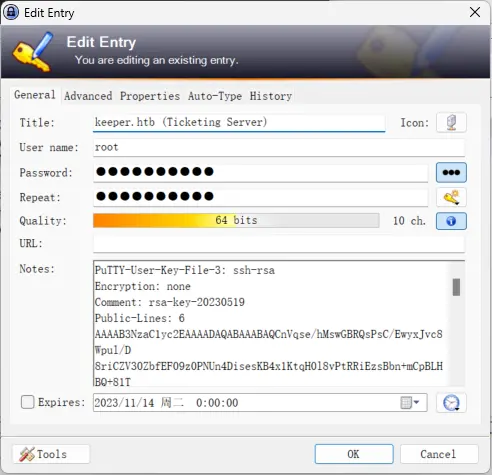

双击第一行root的title,或者右键第一行点击Edit Entry,看到下图

这里的密码没有用处,Notes里的文本明显是PuTTY的配置文件,将其复制存为ppk文件,然后通过PuTTY加载此ppk连接终端

使用ppk连接需要进行以下设置:

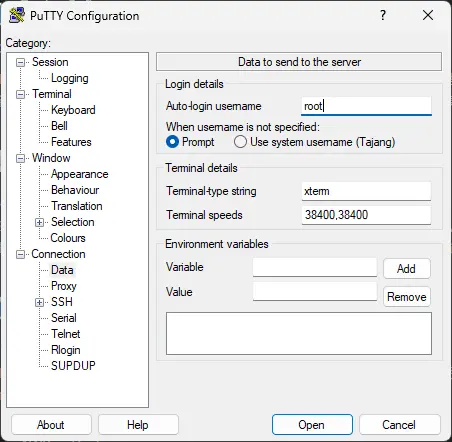

Connection:Data里Auto-login username里填写root

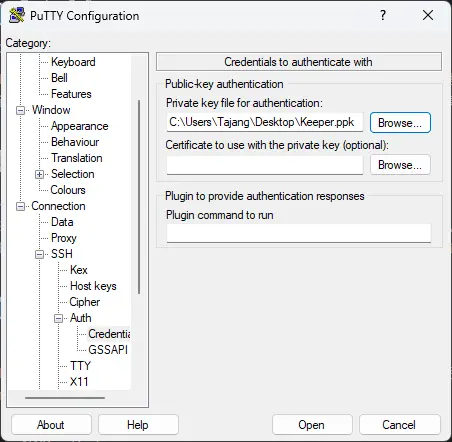

Connection:SSH:Auth:Credentials里Private key file for authentication加载私钥,就是那个ppk文件

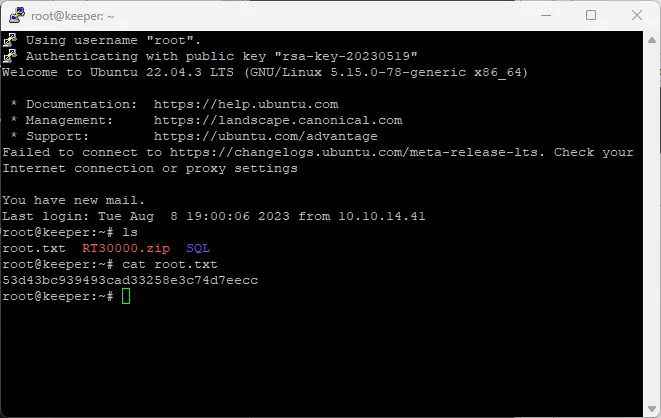

Session里填写IP,然后Open,终端就连上了,也是root用户,直接查看root的flag即可